Невидимая угроза: как fraud в мобильной рекламе лишает рекламодателей доходов

Что такое фрод в мобильной рекламе? Как с ним бороться и при этом не потерять деньги? На эти и другие вопросы отвечают Евгений Любимов, руководитель направления по работе с мобильной рекламой E-Promo (часть E-Promo Group) и Святослав Румаков, специалист по мобильному маркетингу EMP (часть E-Promo Group).

Проблематика и ее масштабы

В марте 2025 года компания IAS выявила более 180 мошеннических приложений в Google Play с 56 миллионами загрузок, генерирующих около 200 миллионов рекламных запросов ежедневно. Пользователи скачивают утилиты (фонарики, QR-сканеры, мониторы пульса), которые после обновления превращаются в агрессивные рекламные платформы. Такие приложения получили название Vapor — «пар» из-за их «невидимости»: после обновления интерфейс приложений исчезал, а элементы управления блокировались, превращая устройство в инструмент обогащения мошенников.

Исследование Fraudscore показало, что в 2024 году 41,7% мобильного рекламного трафика в России было мошенническим. Отчет АРИР подтверждает серьезность проблемы: 99% специалистов столкнулись с фродом в мобильной рекламе (в десктопной — 80%), при этом 34% рекламодателей продолжают оплачивать нецелевой трафик.

Несмотря на некоторую стабилизацию роста мошенничества, рынок пока далек от существенного снижения объемов фрода, что ведет к финансовым потерям рекламодателей. Эксперты из E-Promo и EMP (часть E-Promo Group) делятся методологией выявления и противодействия фроду для оптимизации рекламных бюджетов.

Экосистема мобильной рекламы: основные каналы и риски (OEM, DSP, Managed In-App)

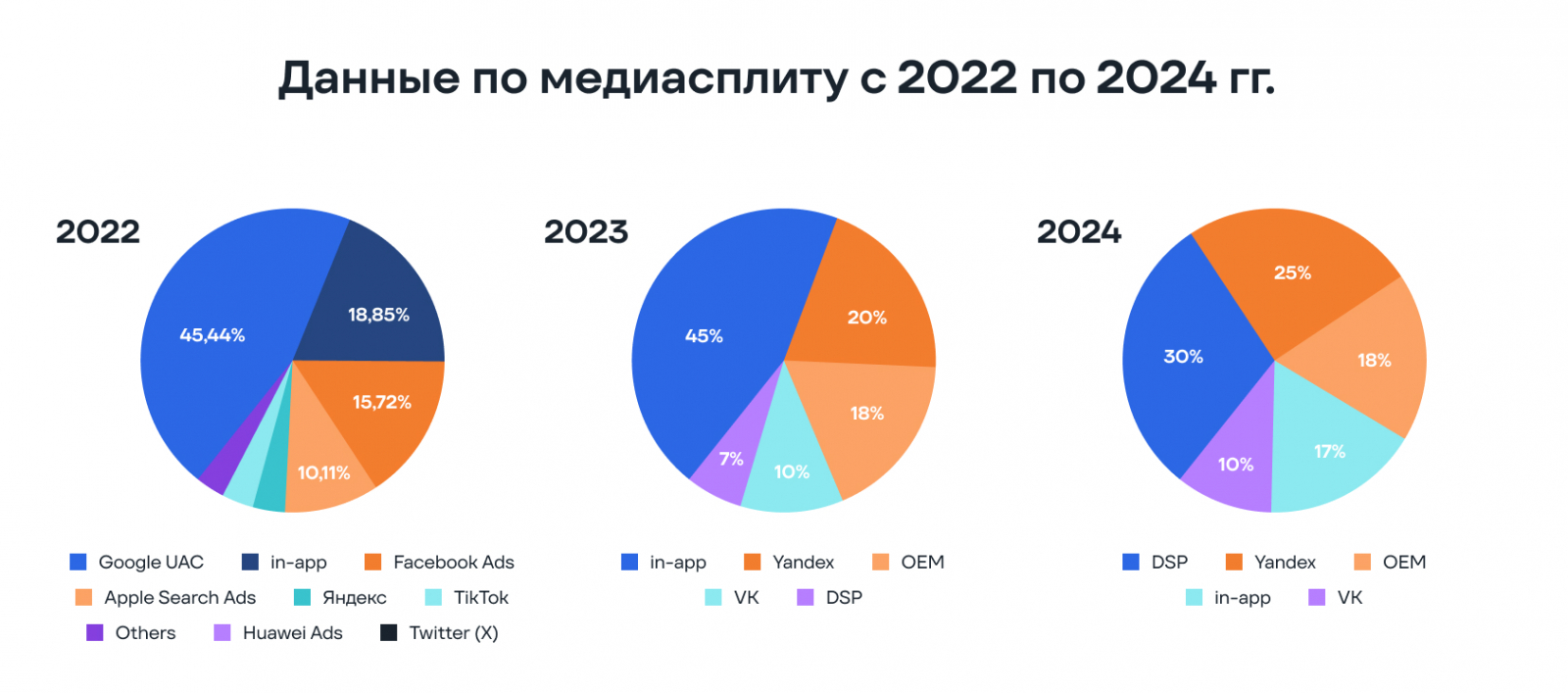

События 2022 года создали благоприятные условия для распространения фрода на российском рекламном рынке. Сокращение доступного рекламного инвентаря вынудило рекламодателей адаптироваться к новым реалиям и искать альтернативные каналы привлечения, которые могли бы обеспечить прежний или даже увеличенный приток пользователей в приложения. Эта ситуация неизбежно привела к расширению использования менее проверенных источников трафика. Так, например, в 2023 году доля in-app рекламы возросла более чем на 30 п.п., но затем опустилась в 2024 г

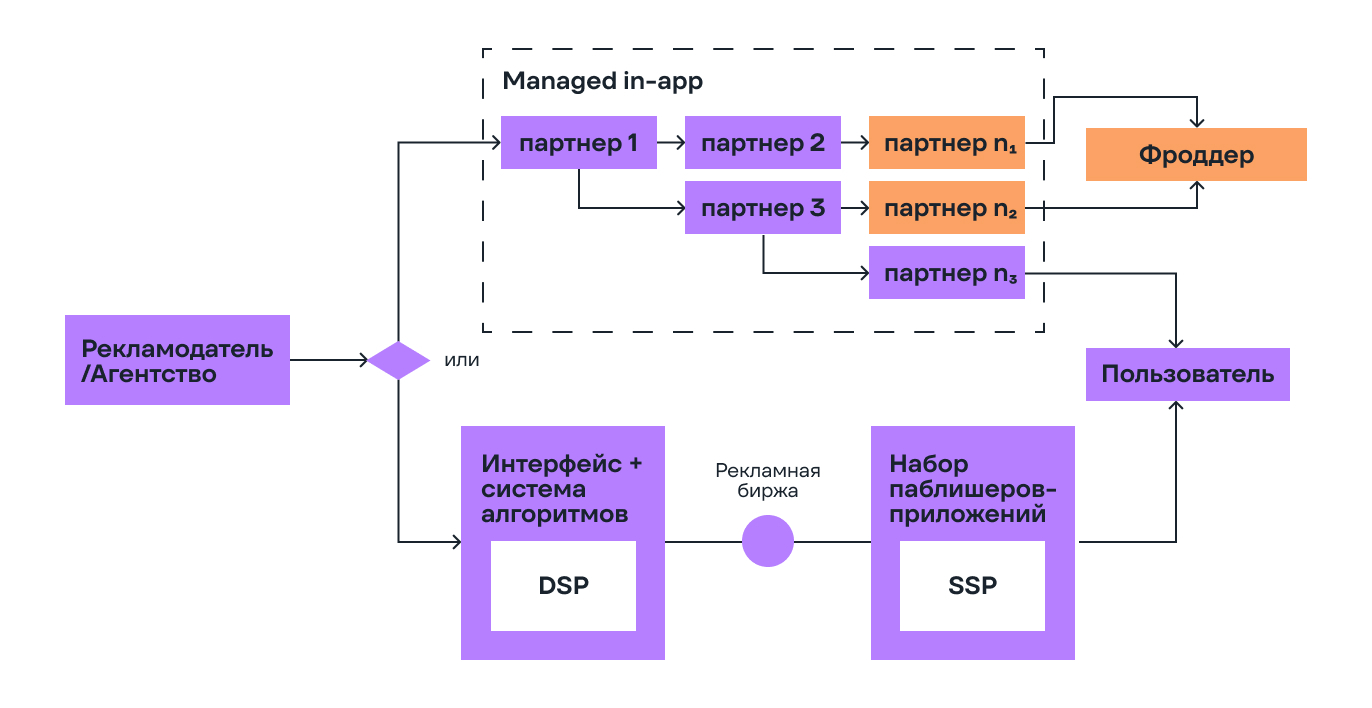

OEM — сегмент рекламы на ресурсах производителей устройств (например, Xiaomi). Фродовая активность практически отсутствует.

DSP — платформы управления рекламными кампаниями через единый интерфейс с использованием RTB-технологий. Характеризуется относительно невысоким уровнем фрода, но требует периодического контроля и исключения недобросовестных паблишеров.

Managed In-App — наиболее рискованный сегмент. Представляет собой CPA-сеть с непрозрачной цепочкой партнеров, преимущественно базирующихся в Китае или Индии. Низкая стоимость привлечения скрывает высокие риски фрода и потенциальное взаимодействие с разработчиками вредоносного ПО.

При работе с крупными источниками трафика (Яндекс, ВК) рекламодатели сталкиваются с ограничением емкости: снижением притока новых пользователей и ростом стоимости привлечения. Существует два основных подхода решения проблемы: использование managed in-app с усиленным контролем качества трафика через дополнительных менеджеров и отказ от managed in-app рекламы с поиском новых надежных источников трафика и инвестициями в опосредованные активности (брендформанс, ASO).

Если полный отказ от партнерской in-app рекламы невозможен, рекомендуются следующие меры:

- Внедрение антифрод-решений

- Регулярная сверка данных по CRM

- Ежедневный анализ трафика через дашборды

- Установка жестких и мягких KPI

- Лимитирование кликов и показов

- Создание черного списка недобросовестных партнеров

- Систематический корреляционный анализ органического и платного трафика

Типы мобильного фрода и ключевые метрики для анализа

Фрод — это общий термин для обозначения мошенничества с трафиком, включающий обман, введение в заблуждение и жульнические действия с корыстной целью. Также к фроду относится и дизайн, вводящий пользователя в заблуждение и приводящий к клику по рекламе.

Для анализа трафика используются 2 группы ключевых параметров:

- Аппаратные метрики: оператор связи, модель и производитель устройства, IP-адрес, LAT (Limit Ad Tracking), география и пр.

- Поведенческие метрики: конверсии на каждом этапе воронки, CTIT/ETIT (время от клика до установки/от установки до события), Retention Rate, ассисты, uninstall rate.

Основные категории фрода:

1) Кража атрибуции — реальные пользователи, которые были некорректно отнесены рекламному источнику.

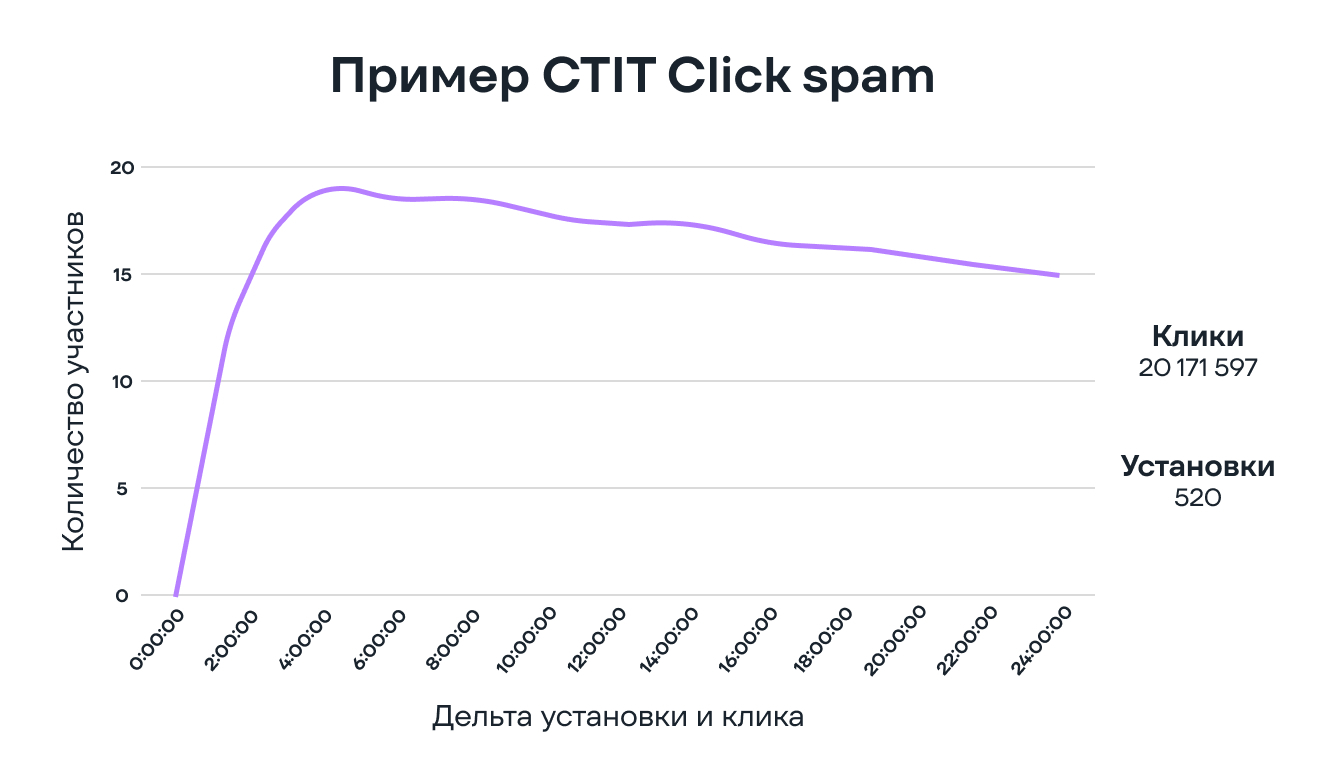

Click Spam

Мошенничество, при котором с устройства потенциального органического пользователя посылается большое количество кликов с целью перехватить установку и атрибутировать ее фроддеру. Мошенники получают доступ к устройству через приложение или мобильную веб-страницу.

Метрики для анализа:

- Аномальное количество кликов в день

- Низкий Conversion Rate в установку

- Высокая доля установок со CTIT > 5 часов

- Просадка в органике с момента подключения конкретного партнера

- Retention Rate имеет высокий уровень сходства с органическим

- CR в события внутри приложения схожи с органикой и превосходят большинство проверенных платных источников

- Высокий показатель ассистов

View Spam

Создание фейковых просмотров рекламы без реального взаимодействия пользователей. Аналог Clickspam с использованием view-атрибуции.

Метрики для анализа:

- Аномальное количество показов в день

- Просадка в органике с момента подключения конкретного партнера

- Retention Rate схож с органикой

- CR в события внутри приложения схожи с органикой

- Высокий показатель ассистов

- Низкий View/Install Rate

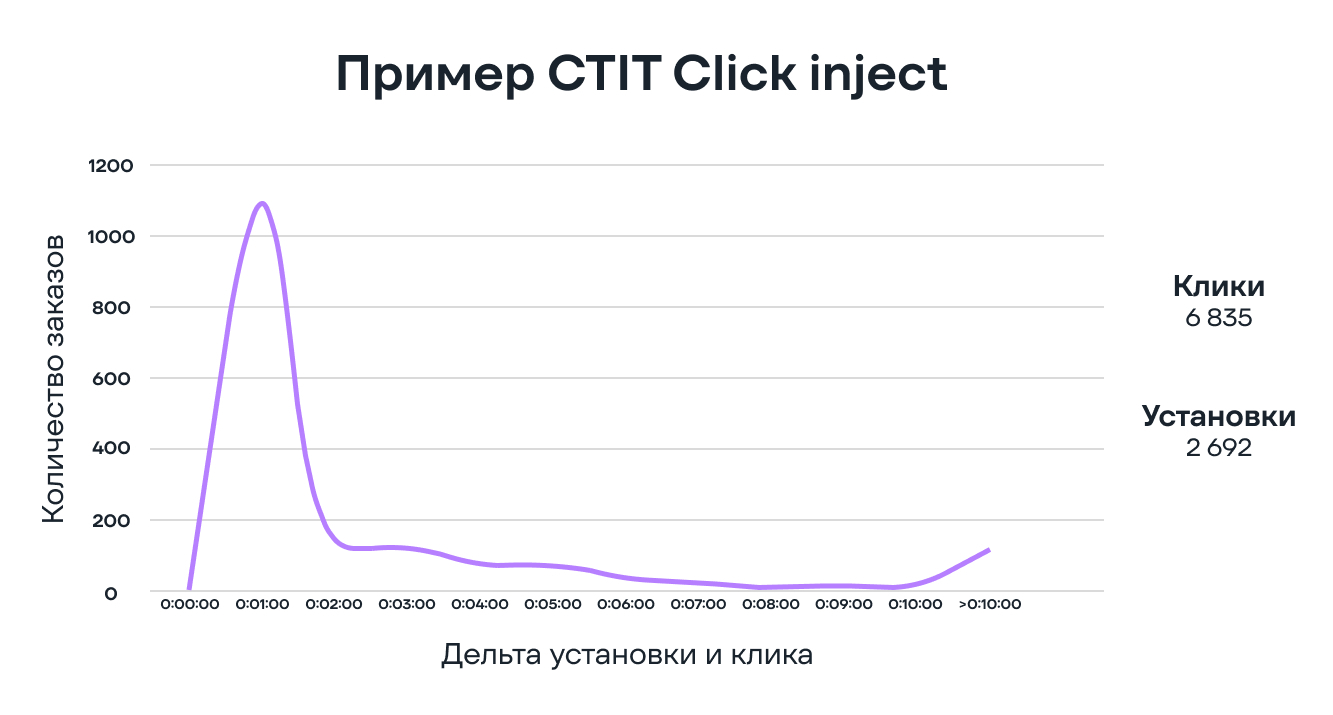

Click Inject

Вид мошенничества, характерный только для Android, предполагающий кражу органической установки реального пользователя. В отличие от click/view spam механизм работает более точечно и старается генерировать мошеннический клик непосредственно перед установкой приложения.

Метрики для анализа:

- Большая доля установок со CTIT < 1 минуты

- Высокий показатель Assists

- Retention Rate схожий с органикой

- CR в события внутри приложения схожи с органикой

- Аппаратные метрики в норме

- Высокий CR в установку

Click Hijacking

Мошенничество, при котором фейковый клик одного медиа-источника присваивает себе атрибуцию другого источника. Работает на похожей с click injection механике, но перехватывает не органику, а платный трафик с другого источника.

Метрики для анализа:

- Очень высокий показатель Assists

- График распределения CTIT слегка смещен влево

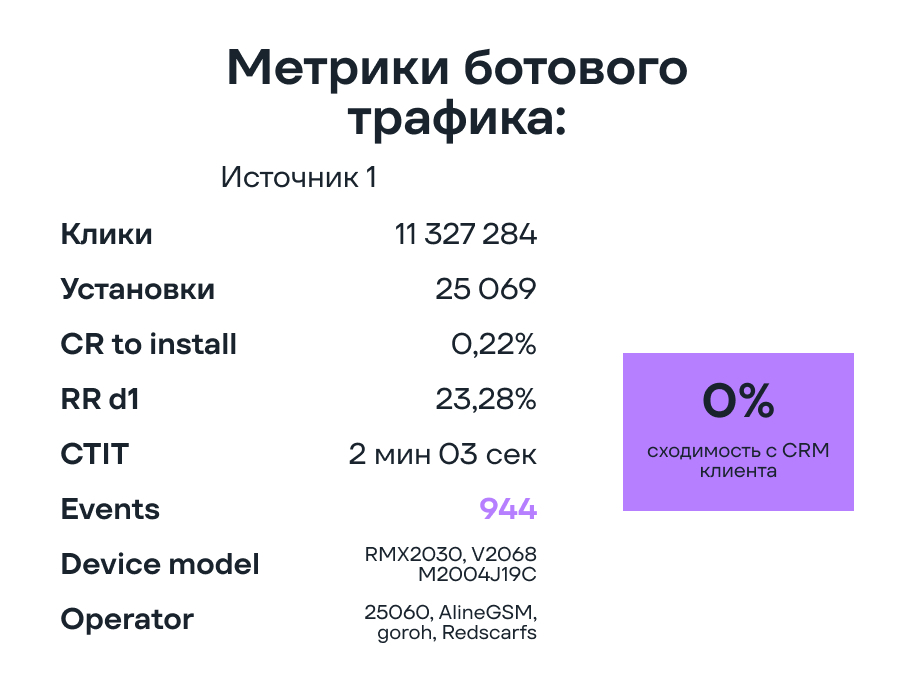

2) Ложные установки (ботовый трафик) — имитация пользователей с эмуляцией всех действий.

SDK Spoofing

SDK Spoofing — метод взлома шифрования, позволяющий генерировать фиктивные события между серверами MMP. Создает полную иллюзию конверсии без реального взаимодействия пользователей, исключая процесс подлинной атрибуции.

Метрики для анализа:

- Высокий процент расхождения данных с CRM

- Аномальный Retention rate d1

- Низкая доля «длинных» установок по CTIT

- Uninstall rate стремится к нулю

- Ассисты стремятся к нулю

- Аномалии в аппаратной части

- Высокий Conversion Rate в установку, а также в целевое событие

Два других типа ботового трафика – фермы устройств и эмуляторы – идентичны по метрикам. Самый простой способ избежать данный вид фрода – подключить сверку по CRM.

3) Мотивированный трафик — реклама с вознаграждением за определенные действия пользователя. Включает в себя:

- Offer wall: выплата небольшой суммы за выполненное задание, например установка приложения

- Манипуляции с дизайном, приводящие к случайным кликам

Метрики для анализа:

- Высокий Uninstall Rate

- Низкий Retention Rate после первого дня

- Аппаратная часть без аномалий

Отдельно выделим Rewarded формат – игровые стимулы за просмотр рекламы (дополнительные жизни, награды). Этот формат также манипулирует пользователем, заставляя его посмотреть размещение. Но четкой границы, разделяющей качественную и некачественную манипуляцию в контексте этого формата нет. Существуют вполне эффективные плейсменты такого рода, где уровень ценных конверсий на достаточно высоком уровне. Использование или неиспользование таких форматов зависит от оценки репутационных рисков.

Смешанный фрод

Нередко в один трекер подмешивается Click Spam и боты для скрытия аномалий в метриках и затруднения в идентификации невалидного трафика.

Метрики определения смешанного фрода (Click Spam и боты):

- Низкая конверсия в события высокой ценности по CRM

- Маскируется под естественный Retention Rate

- Маскируется под Естественный CTIT

- Конверсия в SDK-события без аномалий

- Низкий CR to install

- Высокая доля неизвестных аппаратных метрик

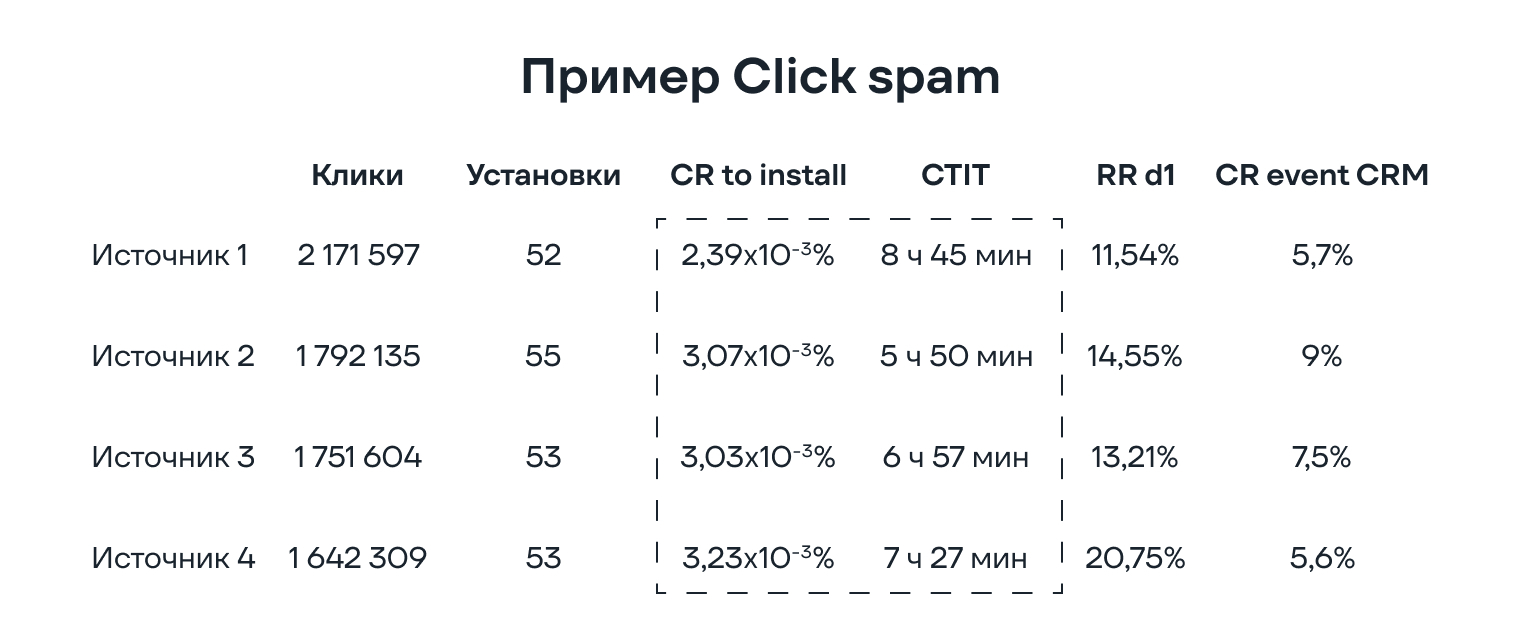

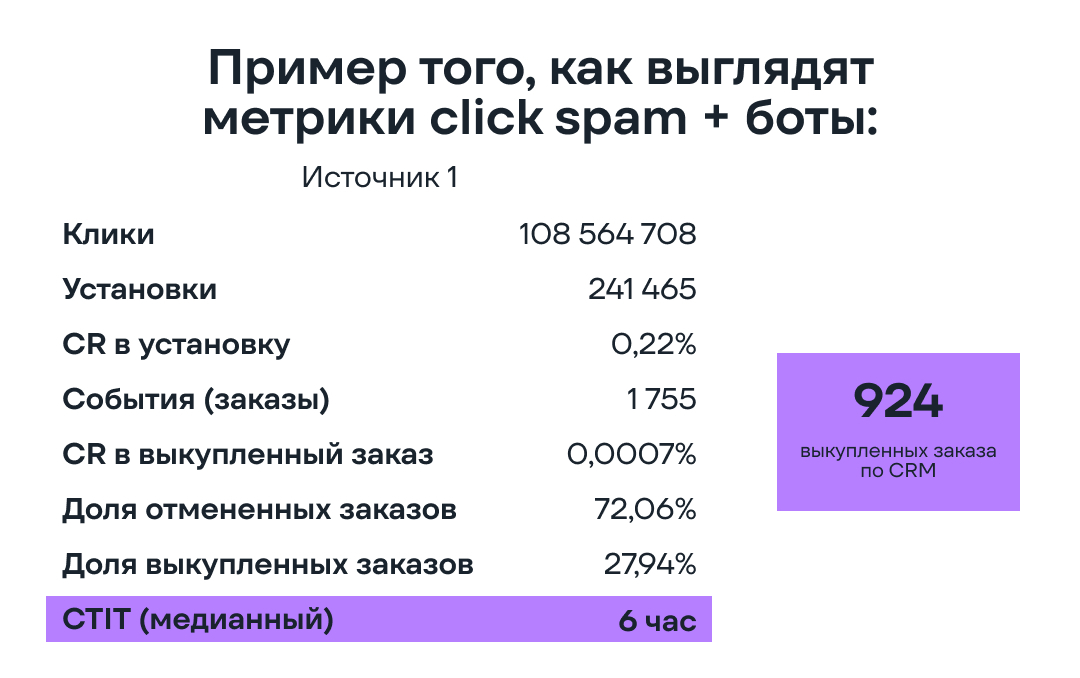

Пример того, как выглядят метрики click spam + боты:

Метрики определения

- Конверсия в CRM событие значительно меньше среднего

- Маскируется под естественный Retention Rate

- Низкая доля «коротких» установок по CTIT

- Install Rate и CR to SDK events выше среднего

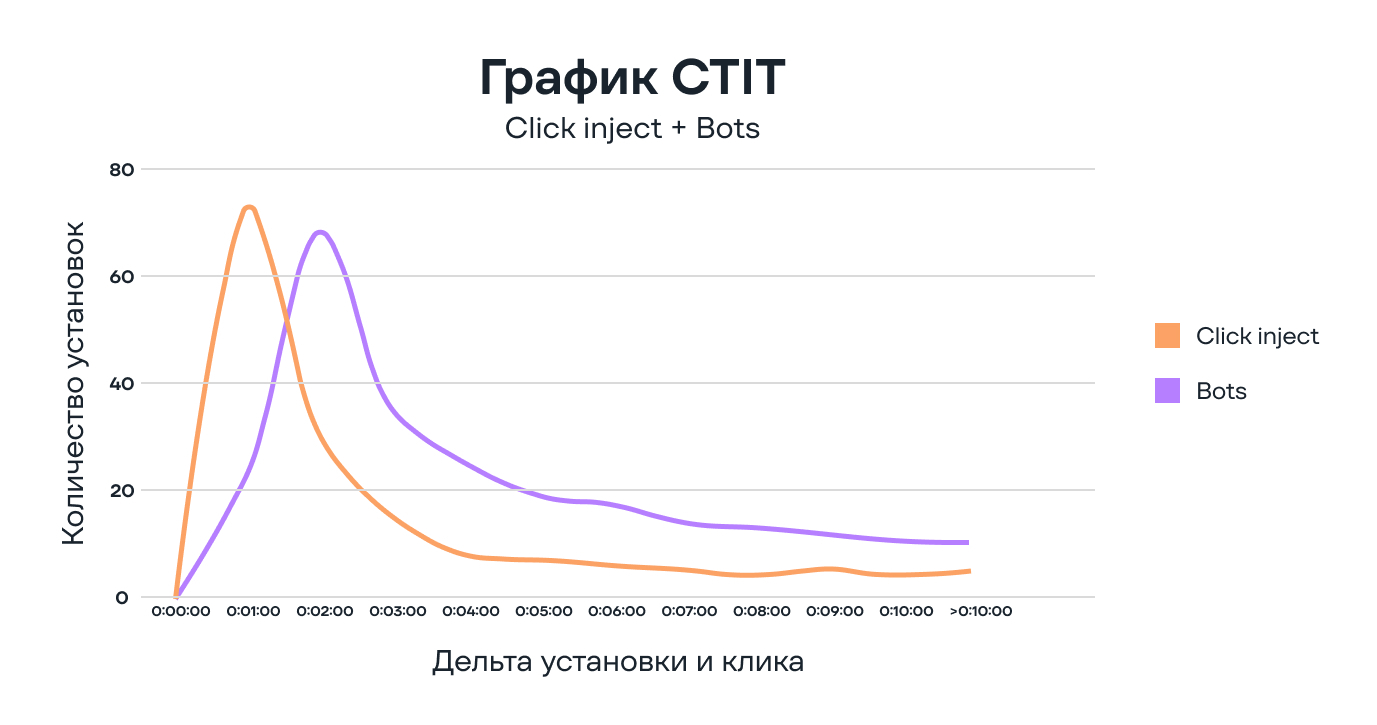

Пример того, как выглядят CTIT Click inject + боты:

При анализе фрода источники часто дробятся на подуровни (например, Site ID), что маскирует истинный уровень мошенничества. Средний Fraud Rate в 3% может скрывать значительные колебания между подуровнями. Необходим тщательный анализ и блокировка любых попыток сокрытия мошеннических действий.

Фрод не только в managed in-app

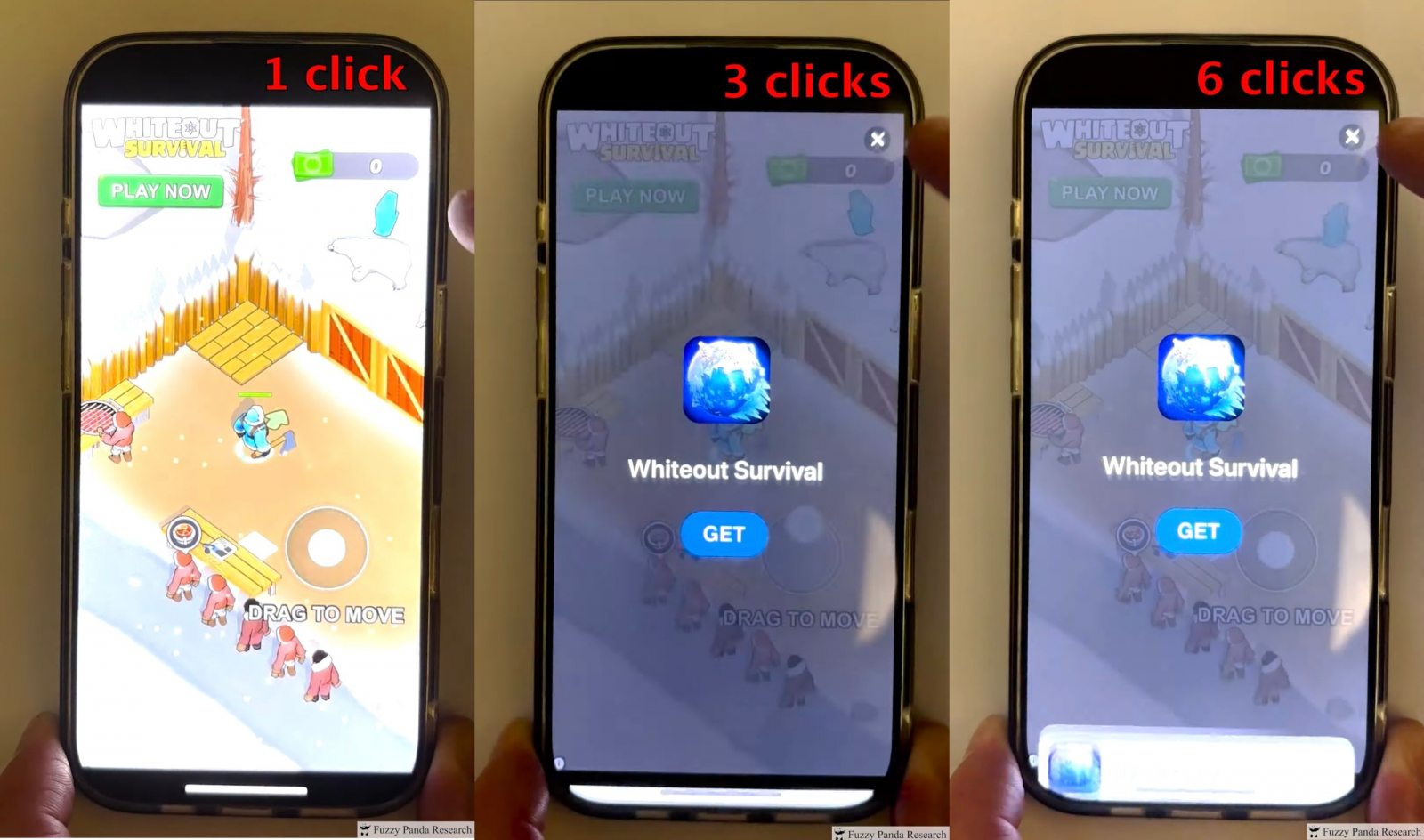

В феврале исследовательские компании Fuzzy Panda Research и Culper Research обвинили AppLovin в мошенничестве. Несмотря на листинг на Nasdaq, акции компании упали на 23%, но генеральный директор Адам Форуги назвал обвинения ложными.

Ключевые обвинения в адрес AppLovin:

- «Кража» данных Meta для повышения эффективности рекламных инструментов

- Использование манипулятивных приемов в рекламе (нажатие на кнопки закрытия ведет в App Store, автоматические клики)

- Накрутка CTR до 30-40%, что в десять раз выше отраслевой нормы

Как MMP и Google Play борются с фродом

Из-за серьезной обеспокоенности в отношении фрода в начале февраля Google Play внедрил обновление с предупреждениями на страницах подозрительных приложений:

Примерные формулировки предупреждений от Google Play:

- Это приложение чаще удаляют по сравнению с другими.

- Пользователи взаимодействуют с этим приложением реже, чем с другими приложениями.

- У этого приложения меньше пользователей по сравнению с другими.

Четыре основных MMP российского рынка (AppsFlyer, Adjust, MyTracker, AppMetrica) используют собственные методы работы с данными: атрибуция, сбор и агрегация. Атрибуция позволяет определить источник рекламного просмотра или клика на уровне идентификаторов устройств, вероятностного моделирования или SKAdNetwork в iOS.

Антифрод инструменты

AppsFlyer: Protect 360

AppsFlyer предлагает собственный продукт по идентификации и превентивной блокировке фрода — Protect 360, считающийся эталоном рынка. Для начинающих доступна бесплатная, но ограниченная версия Lite.

Блокировка трафика осуществляется в двух сценариях:

- В реальном времени (заблокированные установки не отражаются в атрибуции)

- В пост-атрибуции (выявляется в течение следующих 7 дней после установки)

Типы фрода, которые различает Protect 360:

- Махинации со сбросом DeviceID

- Перехват установок

- Перехват кликов

- Клик-флудинг

- Поведенческие аномалии

- Блокировка по списку запрещенных IP

- Проблемы аутентификации через SDK

Кроме внутренних алгоритмов обработки данных, у пользователей есть возможность настроить правила проверки, Validation Rules, с помощью которых задаются условия, фильтрующие установки приложения и внутренние события.

Рекомендации: не ограничивайтесь просмотром дашбордов, выгружайте сырые данные для дополнительного анализа. Регулярно обновляйте SDK и S2S API, настройте передачу CUID в AppsFlyer и правила валидации.

Adjust: Fraud Prevention Suite

Решение Adjust имеет существенный недостаток — отсутствие анализа пост-атрибуции (все блокировки происходят только в реальном времени). Также оно не отличается большой точностью, и его часто обходят смешиванием типов фрода.

Adjust борется со следующими анонимными IP-адресами:

- Защита от выходных узлов Tor и центров обработки данных

- Выявление ферм устройств и эмуляторов

- Фильтрация по базе анонимных IP-адресов MaxMind

Для борьбы с клик-спамом используется моделирование распределения:

- Исключение гипервовлечения (частых кликов с повторяющимися интервалами)

- Анализ аномального распределения времени от клика до установки (CTIT)

- Блокировка мошеннических ссылок через API черного списка

Adjust также предотвращает внедренные клики, используя временные отметки для противодействия отправке фальшивых кликов.

Рекомендации: учитывая отсутствие пост-атрибуционной аналитики ее необходимо более усердно осуществлять самостоятельно. Или обратиться к standalone антифродам (таким как Fraudscore)

FraudScore и AppMetrica

FraudScore является партнером Яндекса с интеграцией в AppMetrica, а также standalone версией. Система анализирует трафик более чем по 150 метрикам и включает 33 расширенные причины мошенничества, среди которых:

- Ненормальное распределение устройств в трафике

- Дублирующиеся IP-адреса

- Использование эмуляторов устройств

Каждая метрика имеет свой вес, формирующий общий рейтинг конверсии. По итогам анализа система выдает оценку: OK, low, middle или high. Анализ проводится в несколько этапов:

- Основные метрики: первые 10-15 минут после установки

- Общие паттерны источника: в течение 4 дней

- Поведенческие метрики пользователя: на протяжении 30 дней

Рекомендации: отслеживать распределение всех категорий конверсий и наиболее активно реагировать на middle и high, срезая их из размещения.

Mytracker FraudScanner

В собственной разработке Mytracker, аналогично P360, существует два сценария:

- Real-time мониторинг фрода

- Пост-атрибуционный мониторинг фрода — в течение первых 3-х дней после установки приложения Fraud Scanner собирает новые данные о поведении пользователей и определяет показатели фрода по каждой установке

А также используется три уровня проверки:

- Аппаратный уровень

- Атрибуционный (кликовый) уровень

- Поведенческий уровень

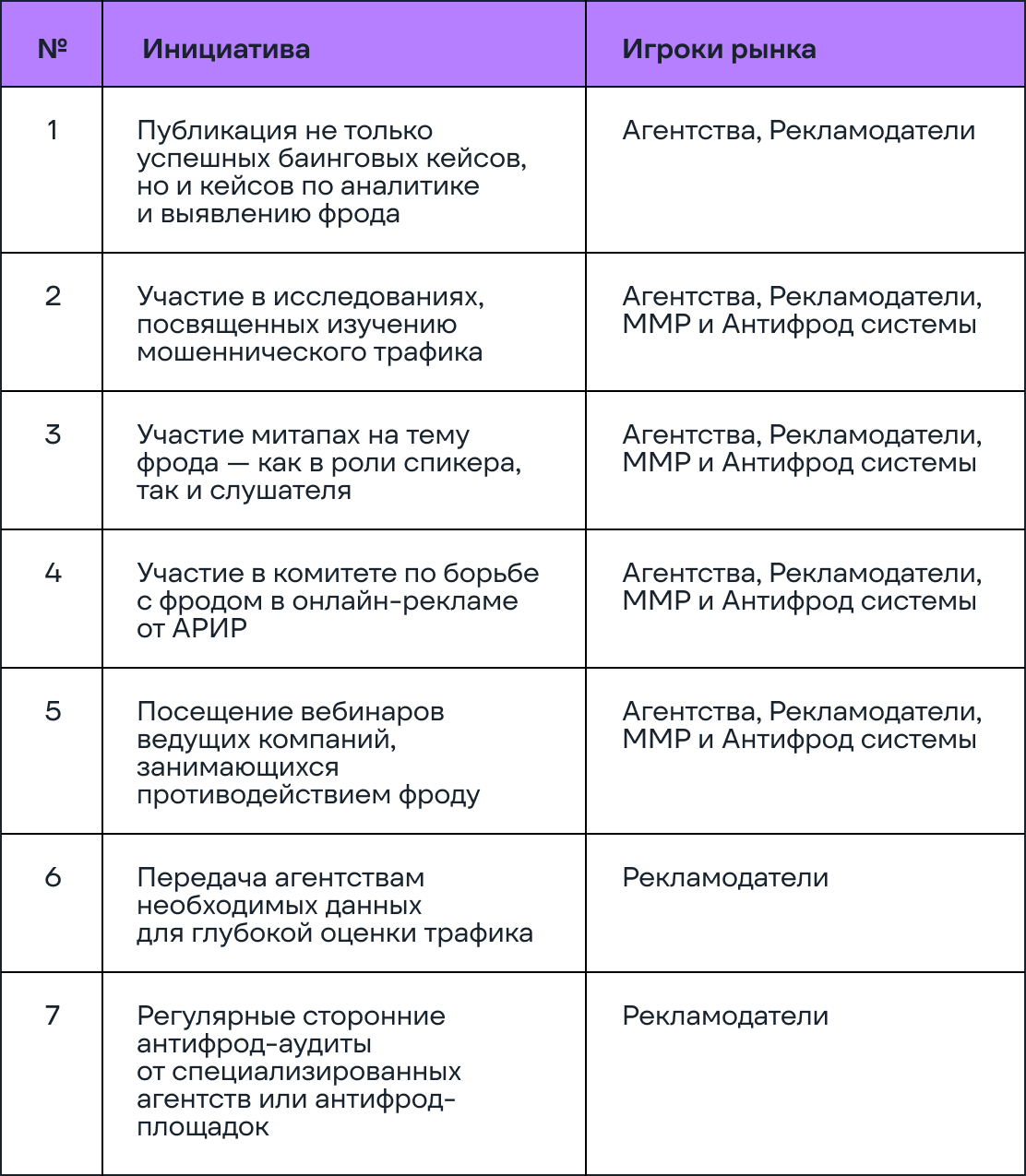

Рекомендации участникам рынка для снижения влияния фрода:

Сегодня защита от фрода — это не просто установка некоего «фильтра», а комплексная стратегия. Мы всегда рекомендуем подходить к вопросу многоуровнево:- использовать надежные антифрод-решения с поведенческой аналитикой;

- работать только с проверенными партнерами;

- регулярно мониторить ключевые метрики; внимательно следить за post-install активностью.

В in-app сегменте это особенно важно: за два года уровень мобильного фрода вырос с 32% до 41%, всё чаще имитируя качественный трафик, что без глубокой аналитики выявить практически невозможно.

Для профилактики фрода мы рекомендуем следующее.

Эволюция рынка и смена приоритетов

В 2022-2023 годах managed in-app считался стандартным подходом. К 2024 году рекламодатели начали переориентироваться на проверенные платформы (VK, Яндекс, OEM, DSP), что усложняет реализацию медиапланов с изначально низкой стоимостью привлечения пользователей.

На фоне растущей популярности managed in-app активно публиковались материалы с формулировками: «За in-app настоящее и будущее». Однако текущая ситуация требует дифференциации форматов DSP in-app и managed in-app. Диверсификация бюджета между различными каналами продвижения остается объективной необходимостью.

Будущее рынка мобильной рекламы

Перед рекламодателями сегодня остро стоит задача пересмотра стратегии размещения в пользу источников с минимальным уровнем фрода. Вероятно, ключевыми участниками рынка станут рекламные агентства с собственными технологическими решениями противодействия фроду